# [ACTF 新生赛 2020] usualCrypt

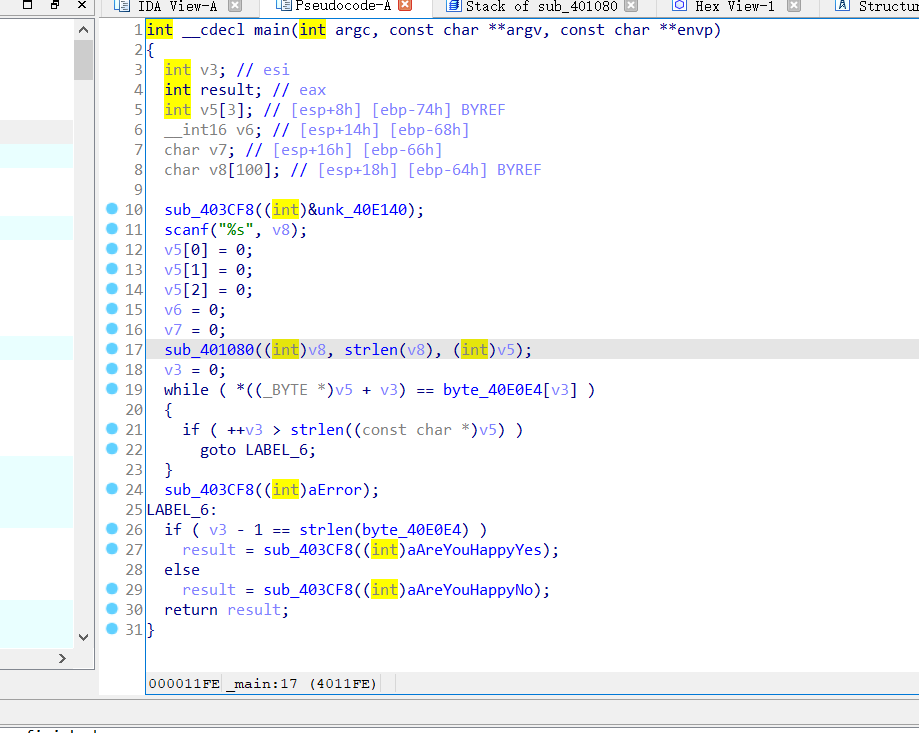

mian 中没有加密部分,进 401080

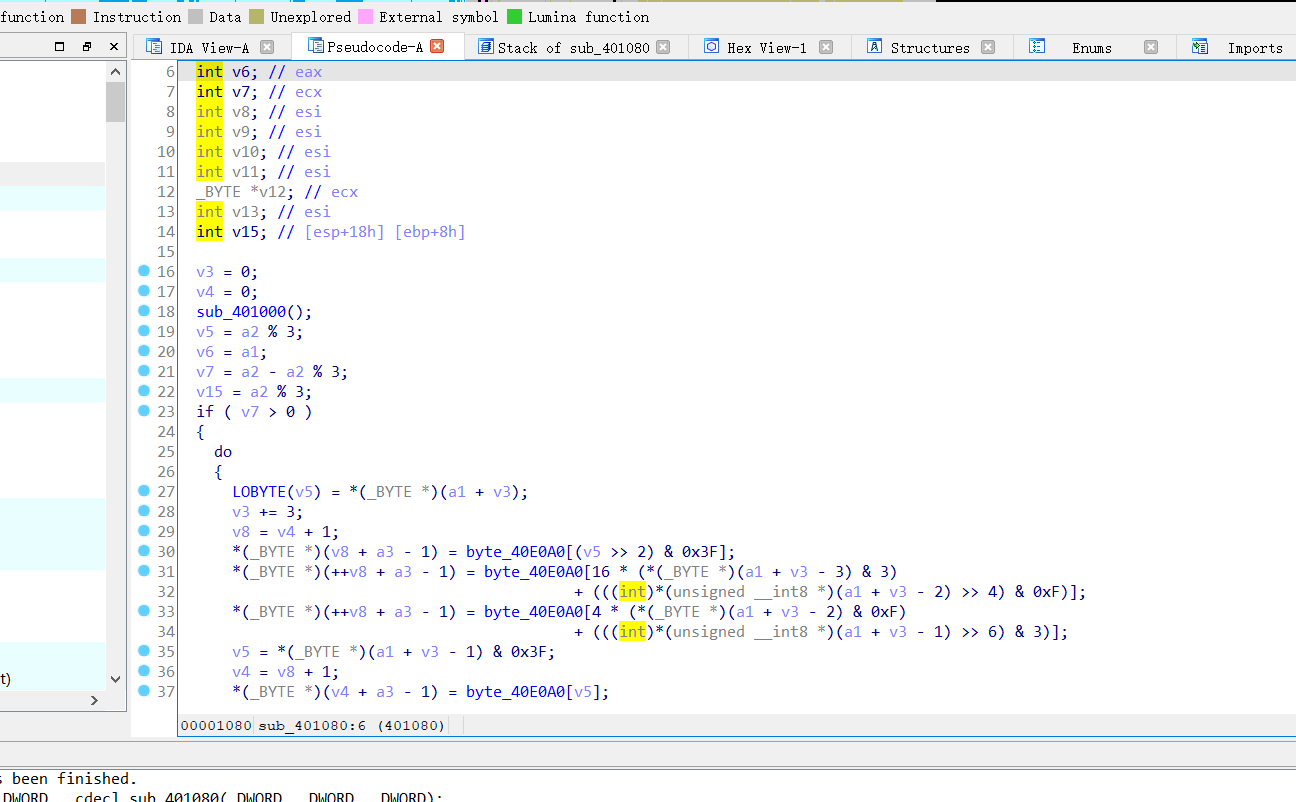

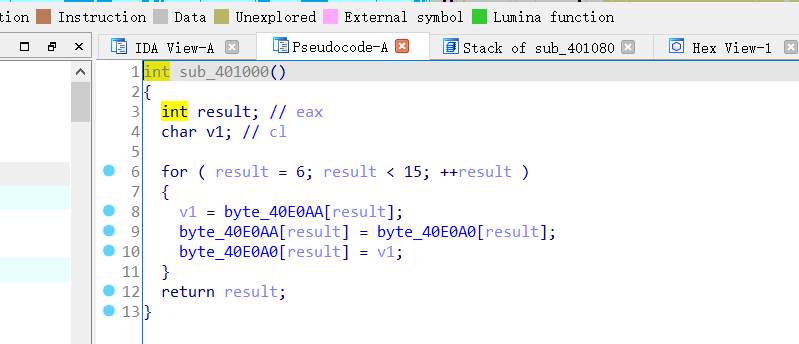

可以看到首先调用了 401000

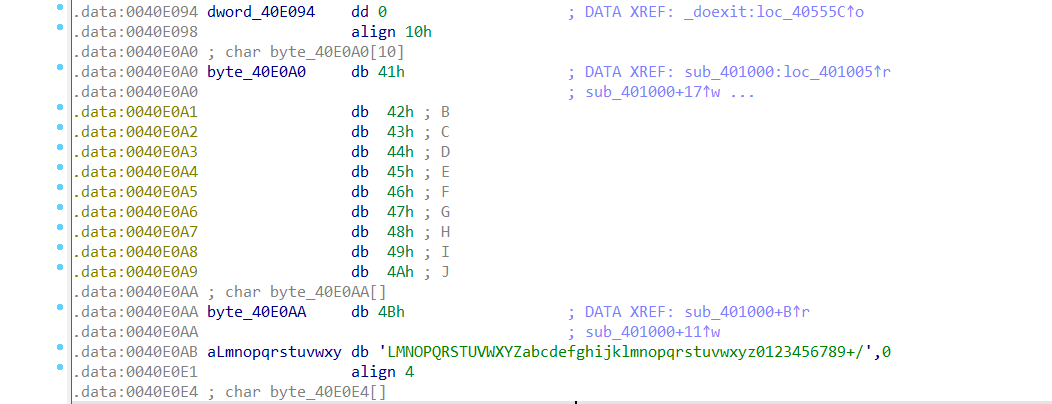

这是连接加密表,地址相邻,可以当做一个

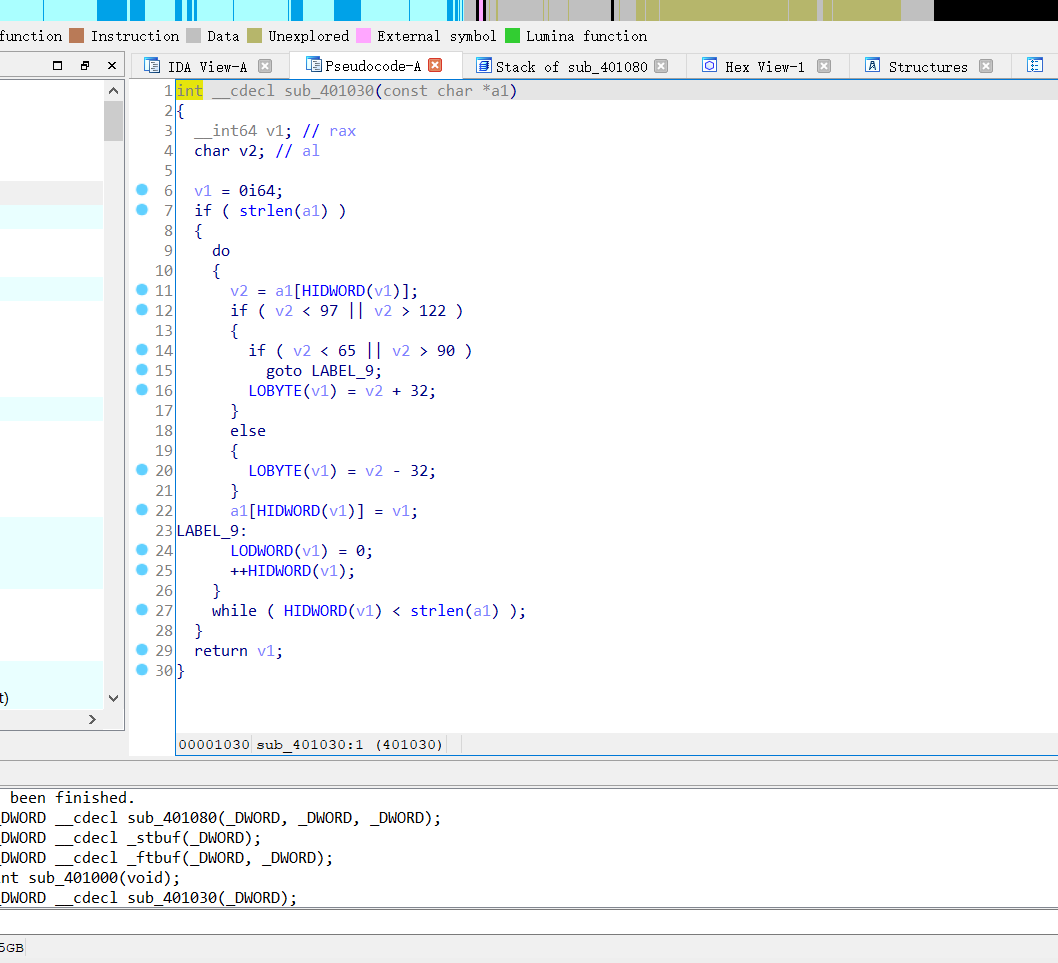

之后又调用 401030

简单的大小写互换(base 加密)

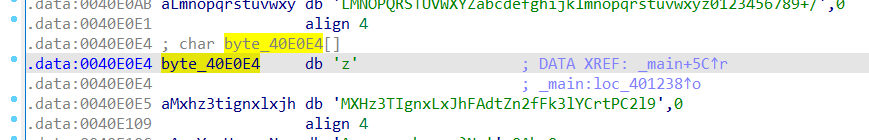

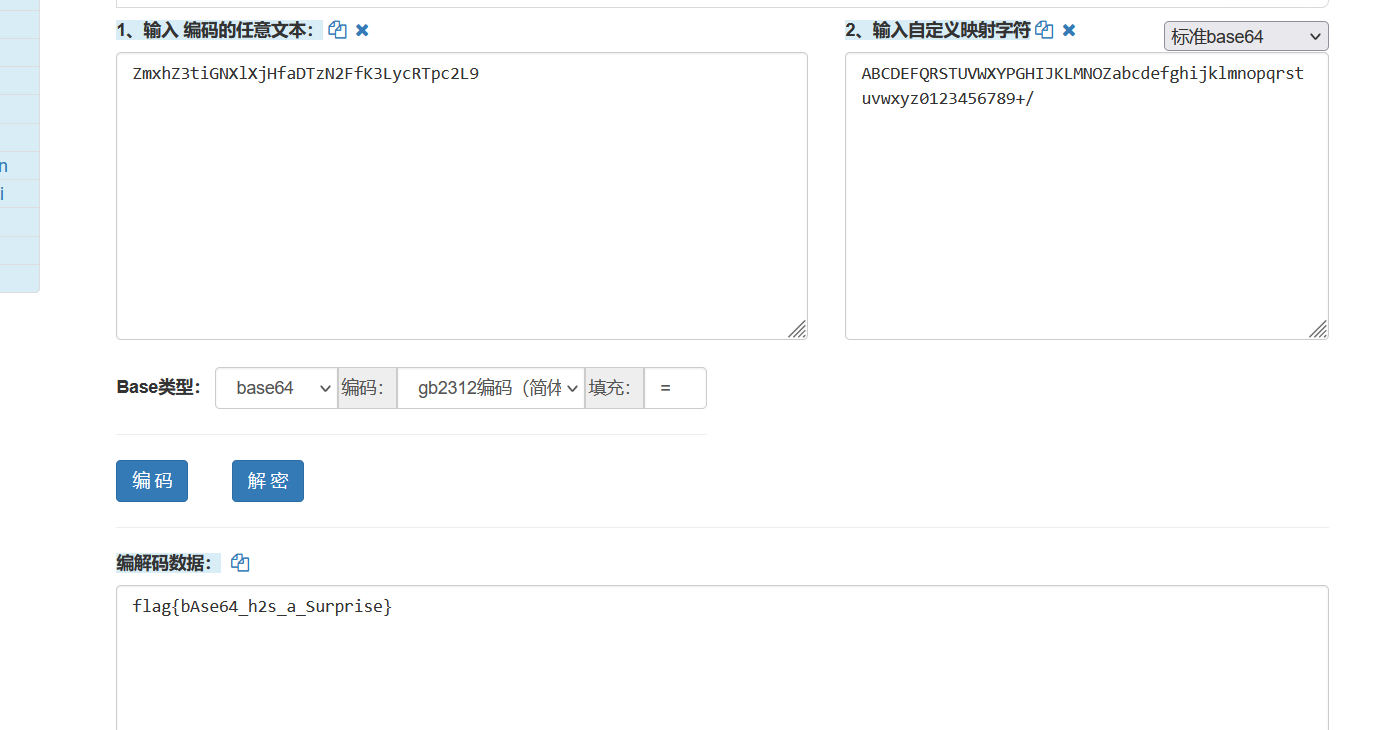

这是加密后对比的部分,填入网站得到 flag

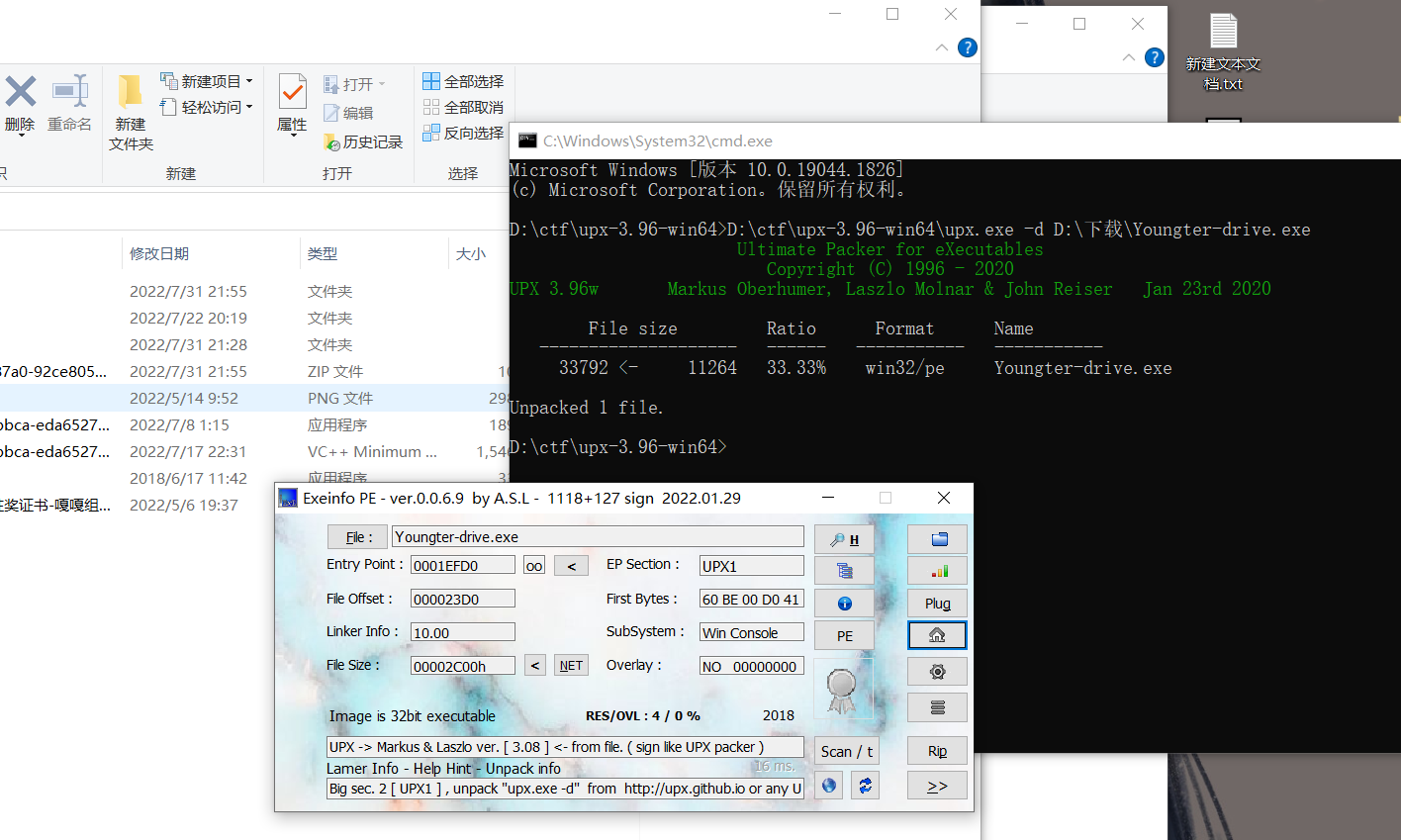

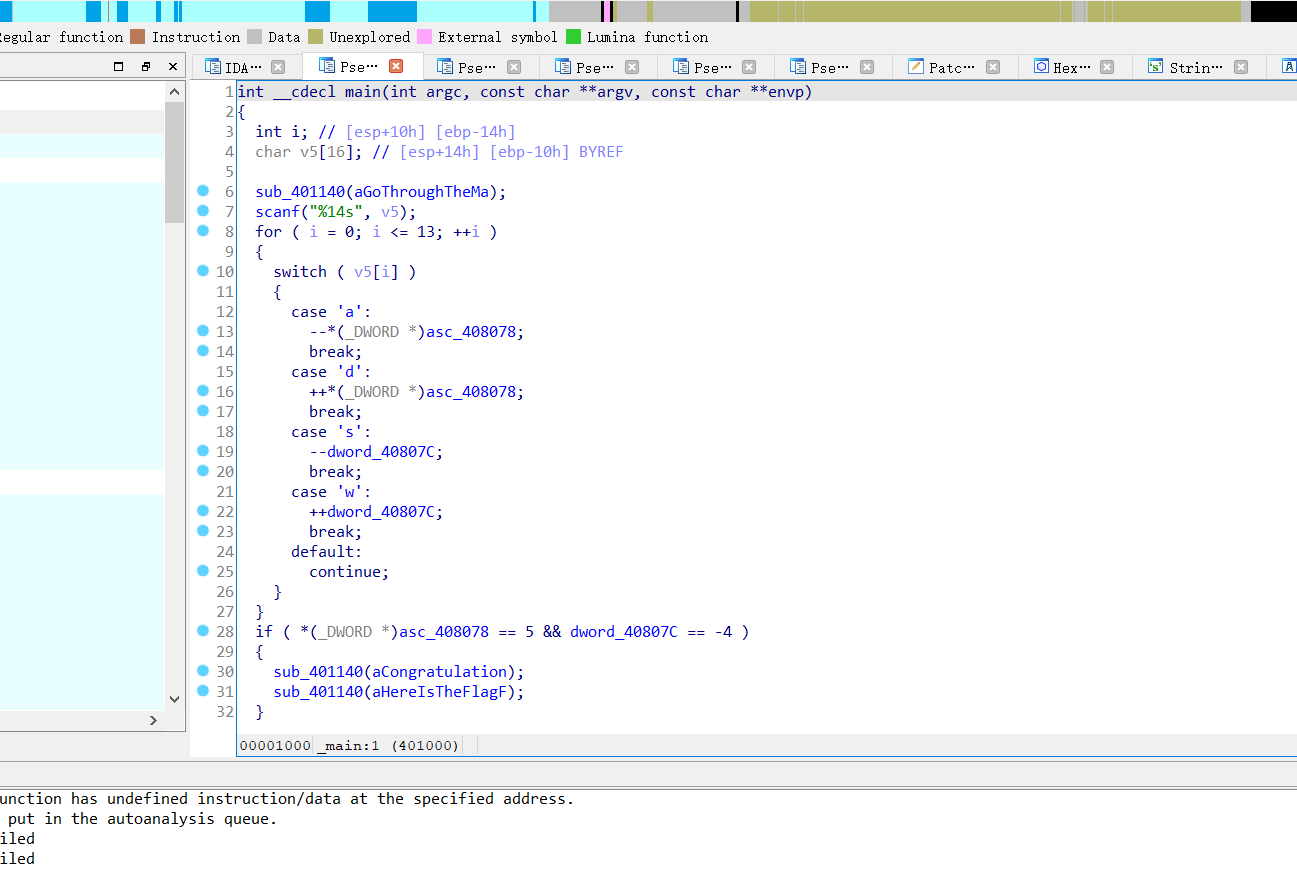

# Youngter-drive

查壳,脱壳

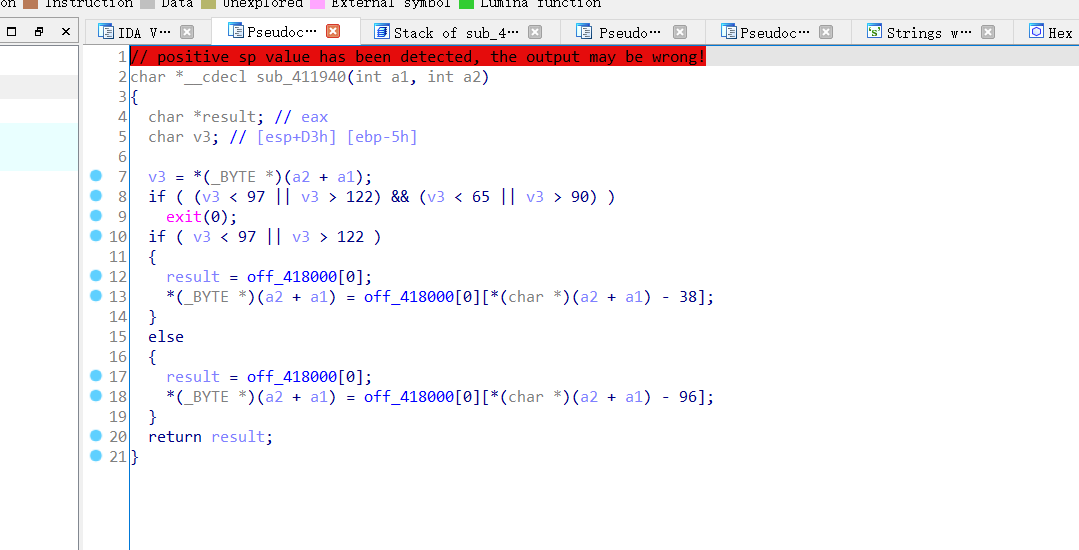

根据大小写对 flag 进行表替换

表存于 418000【0】

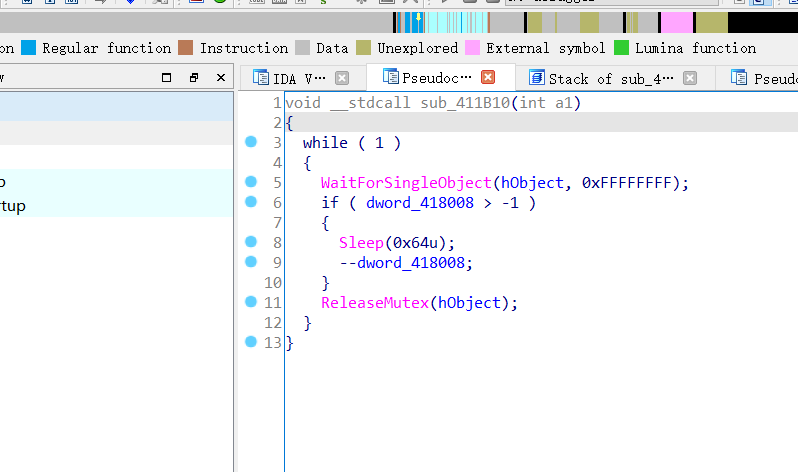

对变量进行 - 1,不影响 flag

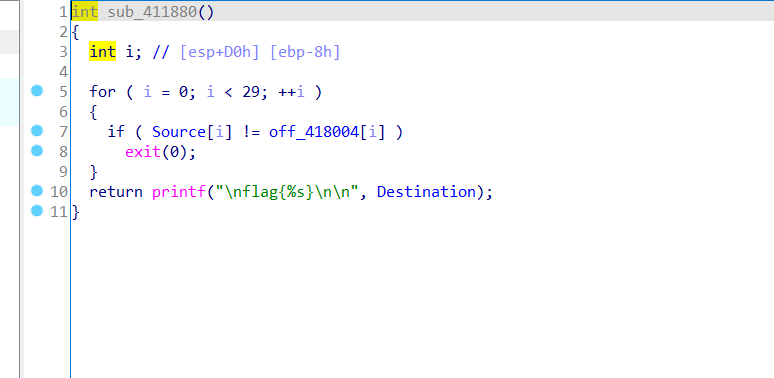

得到加密后字符串

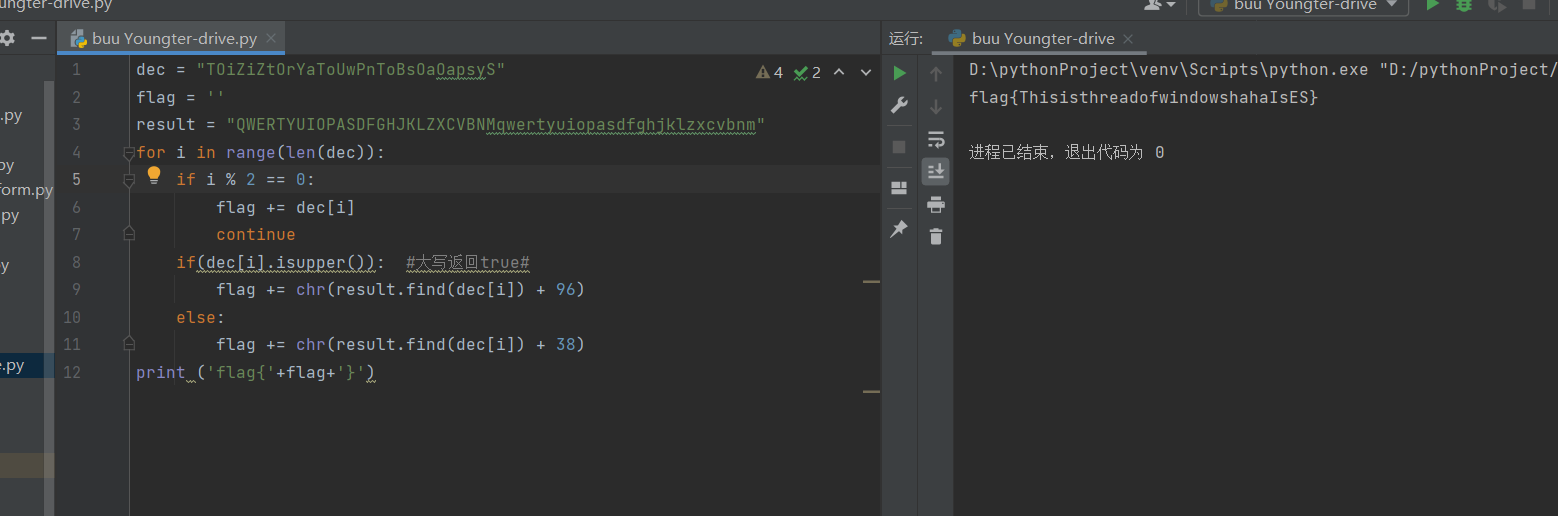

exp

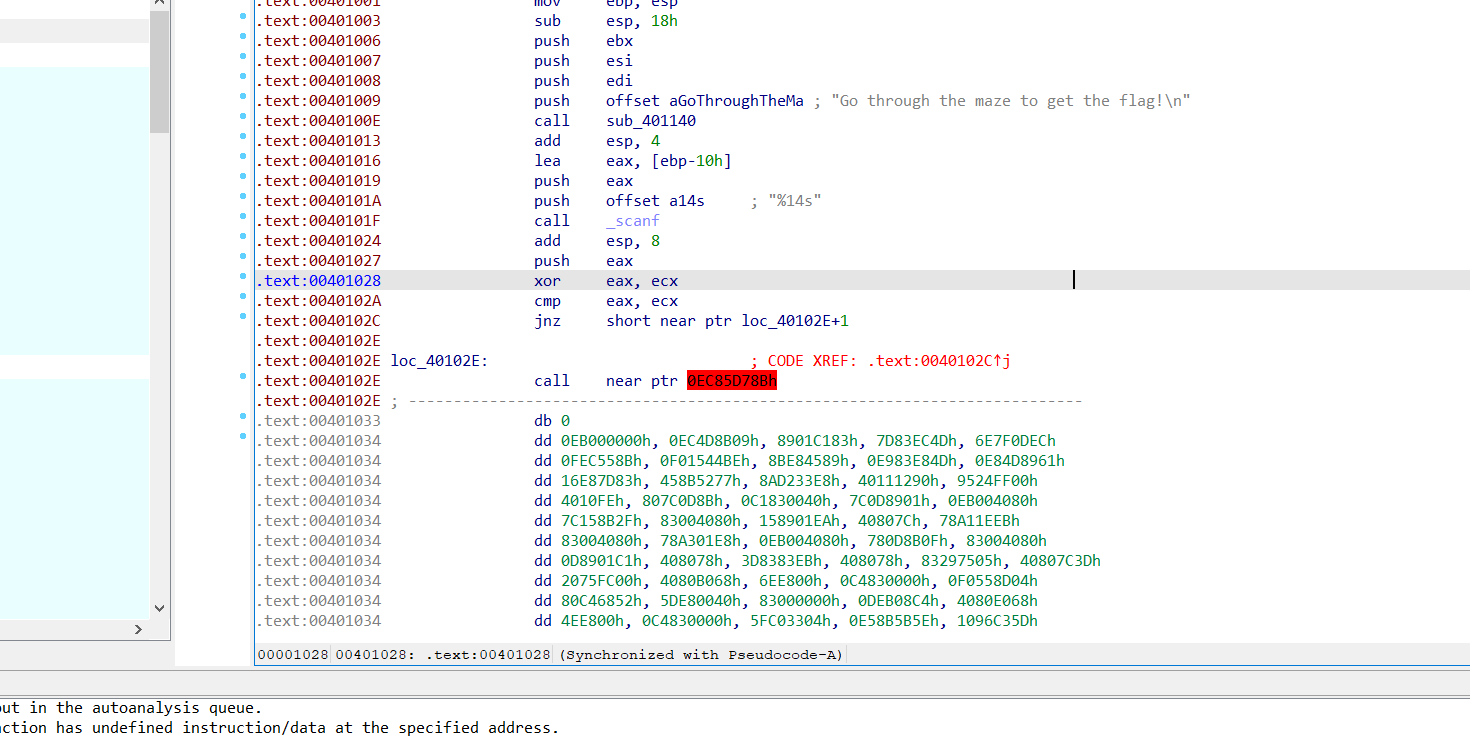

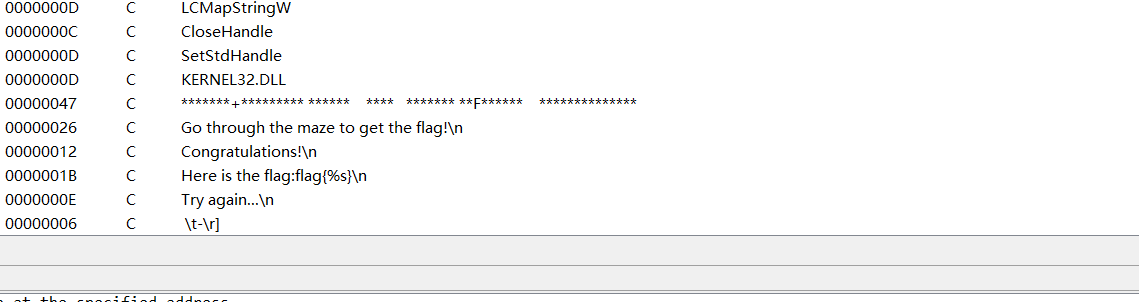

# maze

有壳脱壳

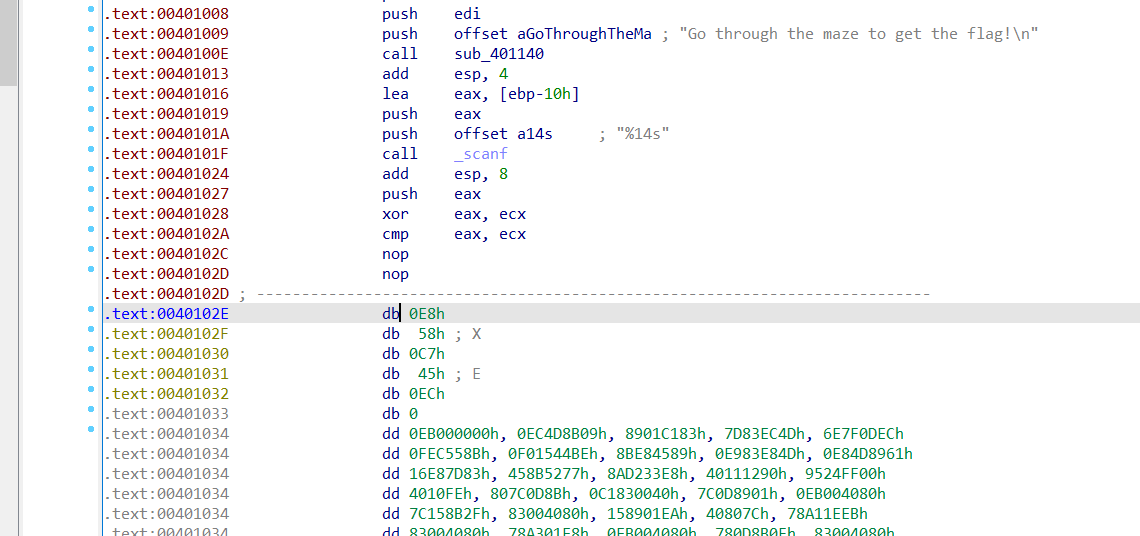

jnz 无用跳转,直接 nop 掉,call 的地址不对,应该是花指令按 d 转为数据

单数据 nop(改为 0x90)

选中红色范围按 p 转为函数

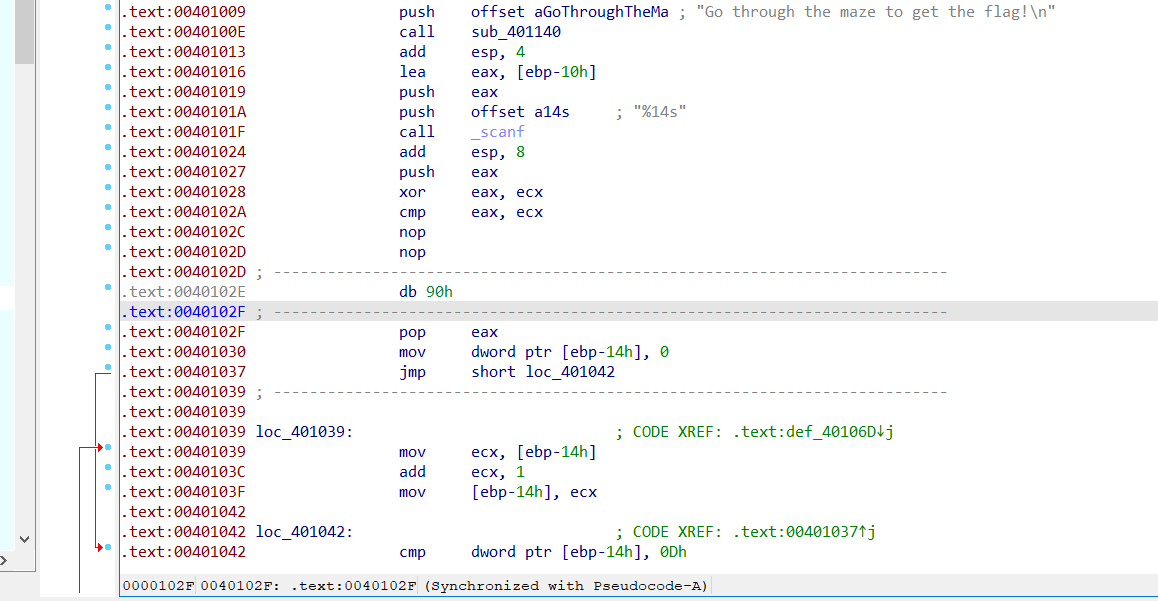

wasd 移动 找到地图

找到地图

flag

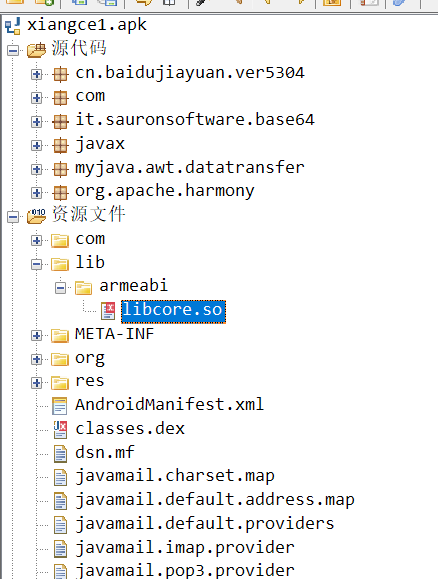

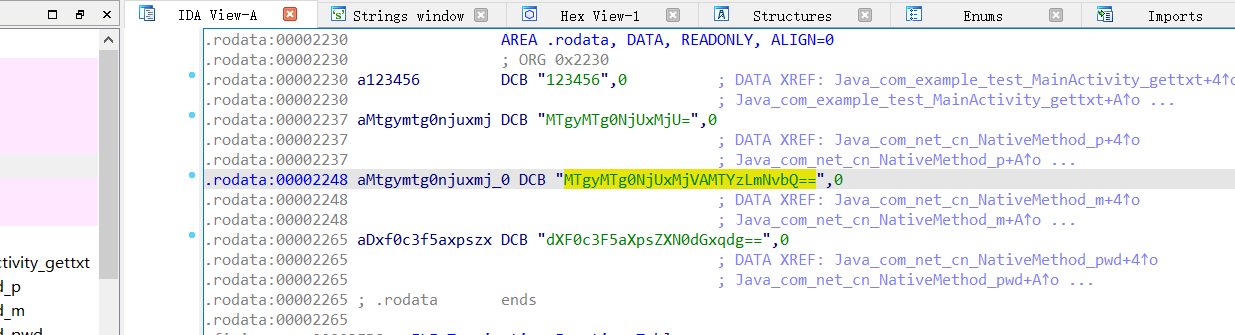

# 相册

找到这个文件导出

用 ida 打开看到 base64 加密,解密得到 flag